Planning

- Stratégie

- Définition des rôles

- Processus

- Budget

Analyse

- Concurrence

- Dépendances

- PMV

- Vision du projet

Design

- Faisabilité

- UI / UX

- Structure BDD

- Structure du code

Implémentation

- Développement

Test & Intégration

- Tests unitaires

- Bug tracking

- Tests fonctionnels

Maintenance

- Mise à jour

- Résolution de ticket

Planning

- Gouvernance de la sécurité

- Qui fait quoi ?

- Comment ?

- Quand ?

Analyse

- Contrainte de sécurité

- Analyse de risque

Design

- Identifier les contraintes métier

- Appliquer des règles de conception sécurisée

- Connaitre sa surface d'attaque

Implémentation

- Bonnes pratiques de codage

- Analyse statique du code

- Relecture de code

- Utilisation de framework

Test & Intégration

- Analyse dynamique

- Fuzzing

- Revue de la surface d'attaque

- Test d'intrusion

Livraison

- Documentation du déploiement

- Vérification du déploiement

- Plan de réponse à incident

- Politique d'audit

Maintenance

- Surveillance de sécurité

- Réalisation d'audit

- Mise à jour régulière

- Bug Bounty

Apprentissage

- Sensibilisation

- Formation

- Exercice

C'est documenté quelque part ?

C'est documenté quelque part ? OUI

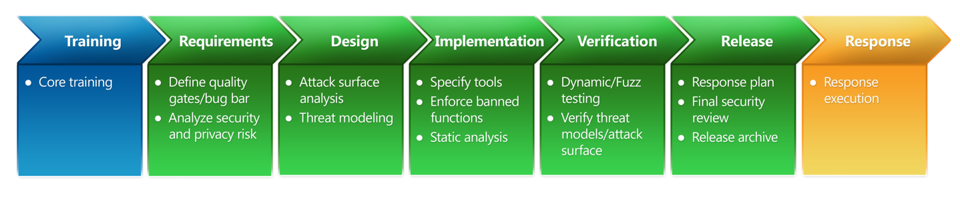

Microsoft SDL

- Créé en 2002

- A pour but de simplifier l'adoption de SDL

BSIMM

- Building Security in Maturity Model

- Créé en 2008

- Actuellement en version 10

SAMM

- Software Assurance Maturity

- Créé en 2008

- Actuellement en version 1.5

- Cédé à l'OWASP

- S'intègre au SDLC

- 12 pratiques de sécurité

- 3 pratiques dans 4 catégories

- 3 niveau par pratiques

- https://owaspsamm.org

Il y a des outils pour ça ?

Il y a des outils pour ça ? OUI

Implémentation

- Convention de nommage

- pylint

- phplint

- prettier

- rubocop

- golint

- OWASP Top10 (Encore)

Test & Intégration

- Dependency-Track

- Zap Proxy

- requires.io

- SonarQube

Maintenance

- Scanner de vulnérabilités

- OpenVAS

- Nessus

- NeXpose

- Qualys

- Bug Bounty

- YesWeHack

- HackerOne

- Yogosha

Formation

- Exercices

- Conférences

- LeHack (lehack.org)

- OWASP Meeting (https://www.owasp.org)

Conclusion

[X] On parle pas technique (mais un peu quand même)

[X] On discutera bonnes pratiques

[ ] On laissera du temps pour les questions <= j'espère

[X] Avec des GIF cools (quand même)

[X] Un talk qui troll les devs (parce que)

[ ] Une conférence qui résout la faim dans le monde <= Laissé en TP pour vous

Des questions ?

Conclusion

[X] On parle pas technique (mais un peu quand même)

[X] On discutera bonnes pratiques

[X] On laissera du temps pour les questions <= YES

[X] Avec des GIF cools (quand même)

[X] Un talk qui troll les devs (parce que)

[ ] Une conférence qui résout la faim dans le monde <= Laissé en TP pour vous